Menu

Logiciels gratuits

Créations perso

|

Ventoy : créer facilement une clé USB bootable - par _Fabrice le 06/09/2023 @ 16:14 Ventoy : créer facilement une clé USB bootable

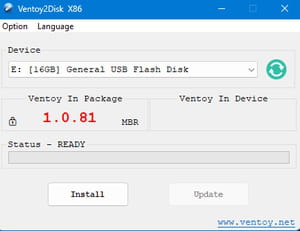

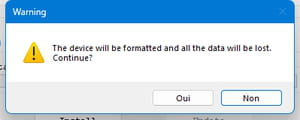

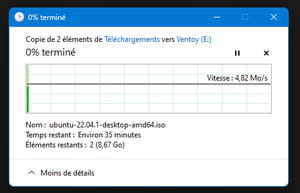

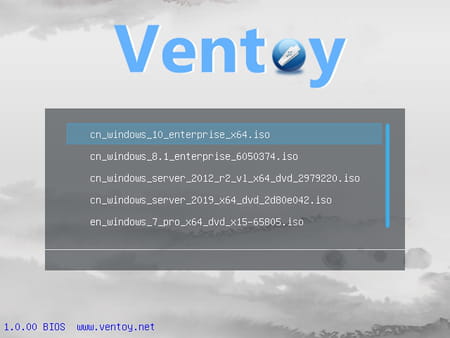

Fabrice 06-09-2023 Gratuit et très simple d'emploi, Ventoy permet de copier un ou plusieurs systèmes d'exploitation sur une clé USB, puis de démarrer un PC en choisissant l'OS à lancer. Un utilitaire complet et pratique, à garder toujours sous la main ! Lorsque l'on souhaite réinstaller Windows proprement, le plus simple consiste à créer une clé USB de démarrage. Celle-ci comporte tous les attributs pour pouvoir démarrer le système qu'elle embarque et permet ensuite de l'installer. Pour y parvenir, il existe plusieurs solutions. S'il s'agit d'installer Windows par exemple, on peut s'appuyer sur l'outil Media Creation Tool proposé par Microsoft ou encore Rufus, un logiciel gratuit et très complet. Mais que diriez-vous de disposer d'une clé de démarrage multiboot, c'est à dire embarquant plusieurs systèmes d'exploitation ? C'est ce que propose l'outil gratuit Ventoy. Grâce à lui, et pour peu que votre clé dispose de suffisamment de place, vous pourrez réunir sur une même clé le disque d'installation de Windows 10, de Windows 11, d'une distribution Linux – comme Ubuntu ou Mint – ou encore des utilitaires de secours comme en propose Avast ou Medicat. Pour y parvenir, vous n'aurez qu'à récupérer les images disques, les fameux fichiers ISO – ou même d'autres formats comme WIM, IMG /VHD ou encore EFI – de ces systèmes et les copier sur la clé USB préparée avec Ventoy. Contrairement à ce que propose Rufus par exemple, Ventoy se charge simplement de répertorier les ISO présentes sur la clé. Il n'en extrait pas les contenus, si bien que lorsque l'on démarre le PC depuis la clé USB Ventoy, les systèmes choisis sont prêts à être lancés. Aussi, comprenez qu'à l'exception de certains disques appelés Live CD comme pour Ubuntu par exemple, vous ne profiterez pas d'un système d'exploitation utilisable directement depuis la clé USB. Ventoy s'acclimate de plus de 1000 images disques dont Windows (11, 10, 8, 7, etc.), une quantité impressionnante de distributions Linux, et même des versions de ChromeOS comme l'excellent ChromeOS Flex qui peut fonctionner sur des PC peu puissants et même sur des Mac. Surtout, il ne requiert aucune connaissance technique pour fonctionner. Magique ! Comment créer une clé USB multiboot avec Ventoy ? L'utilisation de Ventoy se révèle vraiment simple. L'outil se contente de préparer la clé USB à accueillir le ou les fichiers ISO et dépose les fichiers nécessaires au démarrage du PC depuis celle-ci. Si l'opération ne dure que quelques secondes, le plus long reste d'y copier les fichiers ISO souhaités. ► Téléchargez Ventoy puis décompressez l'archive Zip récupérée. Connectez la clé USB sur laquelle vous souhaitez installer vos différents systèmes sur votre PC et lancez ensuite l'application Ventoy2Disk. ► L'interface de Ventoy se résume à une petite fenêtre. Le logiciel a normalement détecté automatiquement votre clé USB. Vérifiez dans le champ Device qu'il s'agit bien de la bonne clé (pour le cas où plusieurs clés USB seraient branchées à votre ordinateur en même temps).  ► Cliquez à présent sur le bouton Install. Ventoy vous avertit que les données contenues sur la clé seront supprimées (et pour cause, il va la formater). Vérifiez qu'aucune donnée importante ne s'y trouve et cliquez sur Oui.  ► Au bout de quelques secondes, votre clé USB est prête. Récupérez à présent le ou les fichiers ISO correspondants aux divers systèmes que vous souhaitez voir figurer sur votre clé. Libre à vous n'en retenir qu'un seul si vous le souhaitez. Copiez ensuite ces fichiers ISO sur la clé comme vous le feriez avec n'importe quel autre type de fichiers. L'opération peut prendre plusieurs minutes selon la vitesse d'écriture de la clé, le type de connexion USB et la quantité de données à copier.  ► Une fois les données copiées, il ne reste plus qu'à brancher la clé USB sur le PC sur lequel vous souhaitez utiliser les nouveaux systèmes et démarrer depuis celle-ci en modifiant l'ordre de priorité du démarrage depuis le Bios ou l'UEFI de l'ordinateur afin de désigner la clé en première position.  ► L'interface de Ventoy s'affiche à l'écran et propose les différents systèmes que vous avez copié sur la clé.  ► Il ne reste plus ensuite qu'à cliquer sur le système de votre choix ou à le sélectionner avec la touche flèche vers le bas puis Entrée du clavier pour lancer son installation, un outil de réparation ou encore un Live CD directement depuis la clé USB. Ventoy > Télécharger - Systèmes d'exploitationMise à jour Chrome 116 : une nouvelle faille critique à corriger d'urgent - par Felix le 02/09/2023 @ 16:00 Mise à jour Chrome 116 : une nouvelle faille critique à corriger d'urgent

Félix 30/08/23 Encore une fois, Google publie en urgence une nouvelle version de son navigateur Web Chrome afin de combler une faille de sécurité jugée critique. Une mise à jour à installer sans attendre pour éviter tout risque sur Internet ! Même s'il fait l'objet d'évolutions et d'améliorations constantes, Chrome, le navigateur Web de Google, n'échappe pas aux problèmes de tous les logiciels, et notamment aux fameuses failles de sécurité, ces "petits défauts" qui échappent à la vigilance des développeurs, et qui sont découverts après coup, par des experts plus attentifs. Et certaines de ces failles sont plus graves que d'autres, exigeant une réaction rapide au regard des dangers qu'elles font peser sur les utilisateurs. Après plusieurs alertes de sécurité cette année, c'est encore le cas en cette fin août 2023 où Google vient de publier une mise à jour afin de combler en urgence une nouvelle brèche de sécurité qualifiée de critique découverte dans version 116, aussi bien pour ordinateur que pour Android. Chrome 116 : une faille dans le module de streaming audio et vidéo Comme Google l'explique dans son billet de blog publié le 29 août, cette vulnérabilité référencée sous la douce appellation CVE-2023-4572 –et découverte le 12 août dernier par un certain wnfwn (@_fwnfwn) – présente des risques importants dans la mesure où elle concerne MediaStream, une API liée à WebRTC qui prend en charge la diffusion en continu de données audio et vidéo. Dit plus clairement, elle peut être exploitée lors de la consultation de flux en streaming, une activité désormais fréquente pour beaucoup d'utilisateurs. Et si Google n'explique pas comment elle peut être détournée pour des attaques ou des piratages, l'éditeur conseille d'installer dès à présent le correctif qui sera de toute façon déployé automatiquement dans les jours et semaines à venir. Un conseil qu'il vaut mieux suivre sans attendre, comme toujours ! Et bien que le téléchargement et l'installation des mises à jour dans Chrome s'effectuent automatiquement, il est recommandé de les forcer immédiatement (voir ci-dessous) pour éviter tout risque. Comment mettre Google Chrome à jour ? La mise à jour de Chrome est très simple, sur ordinateur comme sur mobile. ► Si vous utilisez la version mobile de Chrome, connectez-vous à Internet (en 4G/5G ou en Wi-Fi), ouvrez le Play Store (sur Android) ou l'App Store (sur iOS), cherchez Chrome dans le moteur de recherche ou parmi les applications déjà installées sur votre appareil, puis appuyez sur le bouton Mettre à jour. ► Si vous utilisez la version pour ordinateur, ouvrez Chrome, cliquez sur les trois petits points verticaux, dans le bandeau en haut à droite. Dans le menu qui s'affiche, passez la souris sur Aide, en bas, afin de déployer un sous-menu, puis cliquez sur À propos de Chrome.   ► Un nouvel onglet s'ouvre dans la fenêtre active. Chrome cherche alors automatiquement une mise à jour. S'il trouve une nouvelle version, il l'indique clairement dans un message et la télécharge aussitôt. Cliquez sur le bouton Relancer pour fermer le navigateur, appliquer la mise à jour et relancer Chrome. ► À l'issue de la mise à jour, vous devriez avoir les numéros de version suivants selon votre système d'exploitation, en regardant dans À propos de Chrome : Chrome pour Windows : 116.0.5845.140 ou 116.0.5845.141 Chrome pour Mac et Linux : 116.0.5845.140 Chrome pour Android : 116.0.5845.163 Meta utilise vos données Facebook pour entraîner son IA. Voici comment s'y opposer - par louis le 31/08/2023 @ 15:53 Meta utilise vos données Facebook pour entraîner son IA. Voici comment s'y opposer (enfin presque)

Technologie : Meta utilisera vos données personnelles dans son grand modèle linguistique Llama 2. Mais vous pouvez affiner les données auxquelles il a accès. Jeudi 31 Août 2023 Mark Zuckerberg, fondateur de Facebook, a gagné des milliards de dollars en collectant, partageant et utilisant vos données personnelles. Et cela continue. Meta utilise vos données pour créer son grand modèle de langage (LLM), Llama 2. Oui, vos données sont le minerai à partir duquel sera forgé le métal du prochain chatbot IA de Facebook. Cela ne vous enchante pas ? Vous pouvez faire en sorte qu'au moins une partie de vos données n'alimente pas le moteur d'IA de Facebook. Tout d'abord, comprenez que Meta n'utilisera que des informations accessibles au public "ainsi que des informations provenant de ses produits et services" -- Facebook, Threads et Instagram -- pour entraîner ses services d'IA générative. Le seul moyen d'éviter complètement cela est de supprimer vos comptes Facebook et associés. Et 90 jours après, c'est la durée pendant laquelle Meta conserve vos données, vos données ne seront plus accessibles. Pour modifier la façon dont Meta utilise vos données, deux options sont désormais possible Notez toutefois que même si vous n'avez jamais utilisé Facebook, Meta sait presque certainement des choses sur vous. En effet, de nombreux autres sites web utilisent les données de Meta, les plugins de réseaux sociaux ou d'autres logiciels publicitaires Meta. Ces sources suffisent à elles seules à collecter des informations sur vous. Pour modifier la façon dont Meta utilise vos données, deux options sont désormais possibles. Tout d'abord, depuis quelque temps, vous pouvez utiliser les outils OFA (Off-Facebook Activity) pour voir une grande partie, mais pas la totalité, de ce que Facebook et vos amis savent sur vous. Même lorsque vous n'êtes pas sur Facebook, Meta vous suit à la trace. Capture d'écran par Steven Vaughan-Nichols/ZDNET En plus de votre nom et du fait que vous avez aimé la photo du chat de votre oncle, vous découvrirez que Facebook sait quand vous avez... Ouvert une application Eté connecté à une application avec Facebook Affiché de contenu Recherché un article Ajouté un article à un panier Effectué un achat Fait un don Visité un site web Les outils de l'OOF vous permettent toutefois de gérer votre activité hors Facebook. Tout d'abord, rendez-vous sur la page Activité hors Facebook. Pour accéder à cette page, vous devrez peut-être saisir votre mot de passe Facebook. C'est normal. Vous y trouverez tous les sites et services avec lesquels Facebook partage des données et vice-versa. Pour savoir exactement ce que fait chacun d'entre eux de manière générale, cliquez sur ceux qui vous intéressent. Comme vous en avez probablement des centaines, je doute que vous ayez envie de les passer tous en revue. Désactiver les activités futures Dans les pages Gérer vos activités hors Facebook, vers le bas de l'écran, vous pouvez "Désactiver les activités futures". Cela n'empêche pas Facebook ou l'entreprise d'obtenir vos données ; cela rompt simplement, en théorie, le lien entre votre identité Facebook et vos données. Effacer l'historique Vous pouvez aussi simplement "Effacer l'historique". Vous trouverez cette option sur la page Gérer votre activité hors Facebook. Elle déconnectera votre compte de tous les sites et services qui vous suivent actuellement. Encore une fois, cela n'efface rien. Elle rompt simplement le lien entre votre compte et les partenaires de Facebook. Dans ce cas, il se peut que vous soyez également déconnecté de tous les sites auxquels vous vous connectez à l'aide d'un identifiant Facebook. Toutefois, Facebook et ses partenaires continueront à recevoir vos activités lorsque vous visiterez leurs sites et services. Rompre le cordon des données d'IA Cela permettra également d'éliminer certaines des données utilisées par Meta dans le cadre de ses programmes d'IA. Pour en savoir plus sur l'amélioration de la protection de votre vie privée en matière d'IA, vous devez vous rendre sur la nouvelle page Generative AI Data Subject Rights. Meta ne promet pas de faire quoi que ce soit , mais vous pouvez toujours demander Vous pouvez y "soumettre des demandes relatives à l'utilisation de vos informations pour l'entraînement de modèles d'IA générative". Meta ne promet pas de faire quoi que ce soit, mais vous pouvez demander ce qui suit : Je souhaite accéder, télécharger ou corriger toute information personnelle provenant de tiers et utilisée pour l'IA générative. Cette demande générera un courriel au service clientèle de Meta. En temps voulu, Meta vous répondra. La réponse que vous obtiendrez dépendra de votre lieu de résidence. Aujourd'hui, les citoyens de l'UE ont beaucoup plus de chances de pouvoir obtenir leurs informations et de les modifier que, par exemple, un citoyen du Canada, des États-Unis ou du Mexique. Cela s'explique par le fait que l'UE dispose de lois sur la protection de la vie privée beaucoup plus strictes que n'importe où ailleurs dans le monde. L'autre demande est beaucoup plus simple : Je souhaite supprimer toutes les informations personnelles de tiers utilisées pour l'IA générative. Avec cette option, toutes vos données de l'OFA devraient être supprimées. Même après tout cela, Meta aura toujours accès à toutes les données que vous avez saisies dans Facebook, Instagram et Threads. Mais au moins, vous aurez préservé certaines de vos données personnelles de l'IA de Meta. C'est mieux que rien. Source : "ZDNet.com" Patch Tuesday juillet 2023 : 132 correctifs et des nouvelles fonctions - par Felix le 15/07/2023 @ 16:21 Patch Tuesday juillet 2023 : 132 correctifs et des nouvelles fonctions

Félix :3/07/23 Microsoft commence à déployer son Patch Tuesday de juillet 2023 pour ses logiciels. Au programme, 132 correctifs dont 9 critiques, mais aussi quelques nouveautés pour Windows 11 via la mise à jour intégrée vers Moment 3. Sans surprise, Microsoft a publié le mardi 11 juillet son traditionnel Patch Tuesday, ce fameux ensemble de correctifs que l'éditeur diffuse le deuxième mardi de chaque mois, pour réparer des bugs, mais aussi, et surtout, combler des failles de sécurité récemment identifiées et parfois déjà exploitées par des pirates. L'édition de juillet 2023 de déroge pas à la règle, en regroupant quelque 130 "pansements" pour Windows 10 et Windows 11, dont 9 concernant des vulnérabilités qualifiées de critiques et même 6 dites zero-day, c'est-à-dire activement mises à profit par des hackers. Inutile de dire qu'il vaut mieux ne pas tarder à télécharger et à installer ces patchs pour éviter tout risque. Même si rien ne garantit à l'heure actuelle que ce Patch Tuesday ne posera pas de problèmes ultérieurs par lui-même, certaines mises à jour récentes de MIcrosoft ayant fait plus de mal que de bien chez quelques utilisateurs.  Même s'il ne concerne pas uniquement Windows, mais tous les logiciels Microsoft en général, le Patch Tuesday se traduit surtout par l'installation d'une "mise à jour cumulative" matérialisée par une nouvelle version du système associée à un "code" KBxxxxx qui varie selon la déclinaison de Windows utilisée sur un PC.L'édition de juillet 2023 propose ainsi la KB5028166 pour Windows 10 21H2 et 22H2, la KB5028182 pour Windows 11 première édition, dite aussi 21H2, et la KB5028185 pour Windows 11 22H2. Et, comme toujours, ces mises à jour s'effectuent à travers Windows Update, qui les propose soit automatiquement, soit après une recherche manuelle avec le bouton idoine. Patch Tuesday juillet 2023 : la mise à jour Moment 3 incluse en standard Cette fois, Microsoft a clairement mis l'accent sur la sécurité en comblant un nombre impressionnant de failles en tout genre. Dans son guide de sécurité, constamment mis à jour, l'éditeur liste les vulnérabilités identifiées et corrigées, que l'on retrouve sous leurs références toujours aussi claires et poétiques . Une liste aussi longue que cryptique et indigeste, qui n'intéressera que les experts. Il faut juste savoir qu'elle concerne divers problèmes techniques (exécution de code à distance, élévation de privilèges, contournement de la protection SmartScreen de Windows, etc.) et qu'elle touche de nomùbreux produits Microsoft en plus de Windows (Office, notamment Access, Excel et Outlook, Paint 3D, Azure Active Directory, Microsoft Dynamics, Power Apps, pilotes d'impression PostScript et PCL6, mais aussi le serveur DNS, Windows Installer, ou encore le noyau Windows). Du classique donc ! Ce qui change toutefois avec la livraison de juillet – et c'est une petite surprise –, c'est que la mise à jour cumulative pour Windows 11 installe d'emblée une nouvelle version fonctionnelle du système : à savoir la mise à jour dite Moment 3, qui introduit plusieurs nouvelles fonctions . Rien de majeur, mais des petits plus qui améliore le système dans son utilisation quotidienne. Cette version était déjà disponible de façon autonome depuis la fin mai, mais Microsoft a visiblement eu envie de l'imposer à tous en la combinant avec le Patch Tuesday, ce qui est assez inhabituel. Après tout, pourquoi pas ? Rien à signaler en revanche du côté de Windows 10, qui ne devrait en théorie plus recevoir de nouveautés fonctionnelle avant son abandon, même si Microsoft a fait le contraire il y a quelques semaines (voir notre article). On l'a dit et redit, la stratégie de l'éditeur est assez difficile à suivre depuis quelque remps… Comme d'habitude, la marche à suivre pour installer le Patch Tuesday est très simple. Il suffit de se rendre dans Windows Update, via les Paramètres de Windows, de chercher la disponibilité de moises à jour si elle ne sont pas proposées d'emblée, puis de cliquer sur le bouton Installer. Un réflexe à adopter le deuxième mercredi de chaque mois, même en été ! Windows 365 : bientôt un PC Windows dans le cloud sur abonnement - par Félix le 12/07/2023 @ 16:26 Windows 365 : bientôt un PC Windows dans le cloud sur abonnement

Félix 10/07/23 Microsoft prépare une version grand public de Windows 365, son service de PC virtuel dans le cloud avec Windows 11, accessible depuis n'importe quel appareil connecté à Internet, grâce à un abonnement. Bonne ou mauvaise idée ? Et si Windows était désormais proposé en abonnement ? Aussi curieuse que la question puisse sembler de prime abord, elle n'a rien d'une hypothèse d'école. Non seulement l'idée fait son chemin chez Microsoft, mais surtout, l'éditeur l'a déjà concrétisée avec son offre Windows 365, une formule destinée pour le moment aux entreprises et qui pourrait être déclinée en version grand public dès l'automne 2023, si l'on en croit les prédictions de Windows Latest, un site spécialisé toujours bien informé. Une perspective qui suscite de nombreuses interrogations sur sa mise en œuvre comme sur son intérêt, en induisant un changement complet de paradigme. Car qui dit abonnement, dit paiement perpétuel, ce qui n'est pas le cas du modèle économique adopté par Microsoft depuis les début de Windows… Windows 365 : le Cloud Computing pour tous Pour bien comprendre ce qui se trame, il convient de revenir sur le principe de Windows 365. Ce service n'est pas nouveau : il existe depuis 2020. Mais il est depuis réservé aux entreprises à travers deux formules baptisées Windows 365 Business et Windows 365 Entreprise, facturées de 31 à 67 euros par mois selon la configuration choisie. De fait, et c'est essentiel, Windows 365 n'est pas une version de Windows sur abonnement, comme on pourrait le penser le craindre, même, mais un service complet de Cloud Computing, à l'image de ce que propose le Français Shadow. En clair, il donne accès, à travers un abonnement, à un PC virtuel s'utilisant via Internet. Et ce, depuis n'importe quel appareil connecté ou presque.  En pratique, il suffit de se connecter au service à l'aide d'un compte – Microsoft évidemment…–, de choisir une formule d'abonnement, puis de sélectionner une configuration de selon ses besoins pour utiliser un ordinateur distant sous Windows 11, en le contrôlant avec un clavier, une souris et un écran. L'idée, c'est que tout se fait à distance, en mode cloud, sur le PC virtuel hébergé par les serveurs de Microsoft : les seules informations qui transitent sont les commandes (texte saisi, actions sur la souris…) et l'affichage, qui diffusé en streaming, un peu come une vidéo Netflix. L'appareil utilisé n'a ainsi pas besoin d'être puissant puisque tout est déporté : les applications s'exécutent sur le PC virtuel, qui effectue tous les calculs et tous les traitements, et qui stocke touts les fichiers sur les serveurs. Voilà pourquoi on peut, en théorie, le piloter avec une tablette ou un smartphone, même si un ordinateur semble plus indiqué dans le cas de Windows. Windows 365 : des configurations à la demande Les avantages mis en avant par Microsoft sont nombreux. Outre le fait qu'il n'est pas nécessaire d'avoir une machine puissante pour utiliser un PC virtuel, les applis et les fichiers qu'il stocke restent accessibles de n'importe où via une connexion Internet, exactement comme les données stockées dans OneDrive. Pas besoin non plus de s'embêter avec des mises à jour et d'autres procédures de sécurité, puisqu'elles sont gérées automatiquement par Microsoft sur le PC virtuel. Enfin, il est très facile de faire évoluer l'ordinateur distant selon ses besoins en choisissant une nouvelle configuration : de quoi, en principe, profiter de l'équivalent d'un PC gamer depuis une machine d'entrée de gamme, sans avoir à invertir dans des composants coûteux. Pour l'heure, Microsoft propose trois configurations dans ses formules professionnelles, avec 2 ou 4 processeurs virtuels, 4, 8 ou 16 Go de mémoire vive et 128 Go de stockage. On ignore les plans de l'éditeur pour sa future déclinaison grand public, mais on peut imaginer des configurations plus musclées avec davantage de stockage ou un véritable GPU pour faire tourner des jeux. De même, on ne sait rien non plus des tarifs envisagés. Mais Windows Latest table sur un prix de base équivalent à une dizaine d'euros par mois. Bien entendu, on imagine aisément que la firme de Redmond proposera une offre couplée à Microsoft 365, sa suite bureautique en mode cloud, pour une utilisation familiale complète clés en main.  Windows 365 : location vs achat Difficile pour autant de savoir si ce concept novateur, qui préfigure sans doute un certain avenir de l'informatique, saura réellemement convaincre des particuliers. D'une part, se pose le problème de la localisation des données, que tout le monde n'a pas envie de laisser sur les serveurs d'une entreprise commerciale, par essence privée. De l'autre, se pose la question du coût. Même à 10 euros par mois, soit 120 euros par an, est-il plus rentable de loueur un ordinateur virtuel que d'en acheter un, même très modeste. D'autant qu'une fois l'abonnement résilié, on ne peut évidemment plus utiliser le PC virtuel. Et qu'il faut de toute façon un appareil pour utiliser le service. Bref, comme pour un logement,, c'est l'éternel débat entre la location et l'achat. Pas sûr que les mentalités des utilisateurs de PC actuels soient prêts à adopter ce nouveau modèle… Une chose semble toutefois certaine : l'arrivée de Windows 365 dans la sphère grand public ne signera pas l'arrêt du Windows local et définitif tel que nous le connaissons. Chacun devrait pouvoir continuer à utiliser un PC classique pendant de longues années. Extensions Chrome vérolées : 34 modules dangereux à supprimer d'urgence - par Maurine le 08/07/2023 @ 15:47 Extensions Chrome vérolées : 34 modules dangereux à supprimer d'urgence

Maurine : 07/07/23 Prudence lorsque vous téléchargez des extensions de navigateurs Web ! Un chercheur en cybersécurité a découvert 34 modules complémentaires pour Chrome infestés par un dangereux spyware. Et qu'il faut supprimer sans attendre ! Les extensions pour navigateurs Web – comme Google Chrome, Mozilla Firefox, Microsoft Edge ou Safari – sont très appréciées des internautes de par leur praticité. Ces modules logiciels complémentaires – aussi appelés plug-in ou add-on en anglais – viennent se greffer dans un programme pour lui apporter des fonctions supplémentaires ou améliorer des fonctions existantes. On trouve par exemple des bloqueurs de publicité, des convertisseurs de PDF, des outils de gestion d'onglets ou de traduction, des vérificateurs d'orthographe et de grammaire, des VPN, etc. C'est bien simple, il y en a pour tous les goûts et tous les besoins ou presque. Et elles sont gratuites, dans leur immense majorité. Toutefois, il faut faire preuve de prudence au moment d'en télécharger – y compris celles des magasins officiels comme le Chrome Web Store –, car certaines contiennent du code malveillant ! Et comme les extensions pour navigateur Web ont besoin d'accéder aux données des utilisateurs pour fonctionner, les hackers en profitent ! Des chercheurs en cybersécurité de Kapersky rapportent la découverte de pas moins de 34 extensions, qui cumulent au total plus de 87 millions de téléchargements. L'une d'entre elles, Autoskip for YouTube, représente 9 millions à elle seule !  Extensions Chrome vérolées : des modules pourtant populaires Tout a commencé lorsque Vladimir Palant, un chercheur en sécurité informatique indépendant, a découvert une extension nommée "PDF Tollbox" avec un code suspect. Pourtant, l'application avait d'excellentes notes – 4,2 en moyenne – et deux millions de téléchargements. Mais il se trouve qu'elle possédait des "fonctions supplémentaires" lui permettant de voir tout ce que les utilisateurs faisaient en ligne et de modifier arbitrairement le contenu d'une page affichée. Le chercheur a poussé son enquête plus loin, en se concentrant sur les extensions qui réclament un accès complet au système, et a fini par déceler 34 extensions malveillantes. Si elles ont depuis été supprimées du Chrome Web Store – après les signalements de nombreux experts, les plaintes de certains utilisateurs étant passées inaperçues –, elles sont toujours présentes sur les ordinateurs où elles ont été installées – sans compter qu'elles peuvent encore être trouvées et installées via un moteur de recherche. Aussi, nous vous conseillons de les désinstaller le plus rapidement possible afin de garantir la sécurité de votre appareil. Voici la liste des extensions concernées, classées par ordre alphabétique, pour les identifier plus facilement : Adblock Dragon Alfablocker ad blocker Amazing Dark Mode Autoskip for Youtube Awesome Auto Refresh Base Image Downloader Brisk VPN Clickish fun cursors Clipboard Helper Craft Cursors Crystal Adblock Cursor-A custom cursor Easy Undo Closed Tabs Easyview Reader view Epsilon Ad blocker Font Customizer HyperVolume Image download center Leap Video Downloader Light picture-in-picture Maxi Refresher Maximum Color Changer for Youtube OneCleaner PDF Toolbox Qspeed Video Speed Controller Quick Translation Readl Reader mode Repeat button Screence screen recorder Soundboost Tap Image Downloader Venus Adblock Volume Frenzy Zoom Plus Ces extensions sont capables de suivre vos activités, de prendre des captures d'écran, d'activer votre micro ou votre caméra, de remplacer des adresses dans les résultats de recherche par des liens vers des logiciels publicitaires et de voler vos données bancaires et vos identifiants. Supprimez-les vite ! Extensions Chrome vérolées : comment les éviter Ce n'est pas la première fois – et sans doute pas la dernière ! – que Google doit retirer des extensions vérolées de son magasin officiel. Malgré les efforts du géant du Web, les hackers trouvent sans cesse de nouvelles techniques plus ingénieuses les unes que les autres. C'est pourquoi il faut toujours rester vigilant au moment d'installer quoi que ce soit. Plusieurs astuces peuvent toutefois vous permettre de repérer les extensions vérolées. Tout d'abord, téléchargez toujours les plug-ins via des boutiques officielles, comme le Google Web Store, car elles effectuent une première vérification et suppriment régulièrement les logiciels infectés. Une fois dans la boutique, vérifiez la réputation et la fiabilité du développeur – mais, on l'a vu, cela ne suffit pas toujours à détecter les extensions vérolées. Enfin, révisez périodiquement vos extensions installées et désinstallez celles que vous n'utilisez plus ou que vous ne reconnaissez pas. Prudence est mère de sûreté ! la dernière ! – que Google doit retirer des extensions vérolées de son magasin officiel. Malgré les efforts du géant du Web, les hackers trouvent sans cesse de nouvelles techniques plus ingénieuses les unes que les autres. C'est pourquoi il faut toujours rester vigilant au moment d'installer quoi que ce soit. Plusieurs astuces peuvent toutefois vous permettre de repérer les extensions vérolées. Tout d'abord, téléchargez toujours les plug-ins via des boutiques officielles, comme le Google Web Store, car elles effectuent une première vérification et suppriment régulièrement les logiciels infectés. Une fois dans la boutique, vérifiez la réputation et la fiabilité du développeur – mais, on l'a vu, cela ne suffit pas toujours à détecter les extensions vérolées. Enfin, révisez périodiquement vos extensions installées et désinstallez celles que vous n'utilisez plus ou que vous ne reconnaissez pas. Prudence est mère de sûreté ! Patch Tuesday juin 2023 : la mise à jour qui peut casser Windows - par Marciano le 28/06/2023 @ 18:23 Patch Tuesday juin 2023 : la mise à jour qui peut casser Windows

Marciano :27/06/23 19:43 Disponible depuis le 15 juin, le dernier Patch Tuesday corrige pléthore de bugs et de failles de sécurité dans les logiciels Microsoft. Mais il peut également causer un gros problème avec Windows, comme l'éditeur le signale. Le 15 juin 2023, Microsoft a déployé son fameux Patch Tuesday, cet ensemble de correctifs que l'éditeur publie le deuxième mardi de chaque mois, pour réparer des bugs, mais aussi, et surtout, combler des failles de sécurité récemment identifiées et, parfois, déjà exploitées par des hackers. La dernière livraison n'a pas échappé à la règle, en cumulant quelque 78 correctifs dont 6 colmatent des brèches qualifiées de critiques. Rien d'inhabituel au regard du passé. Pour autant, le Patch Tuesday de juin se différencie des précédents sur plusieurs détails. Et notamment le fait qu'il peut engendre lui-même un problème de stabilité, comme Microsoft l'a reconnu officiellement juste après sa diffusion.  Comme toujours pour Windows, le Patch Tuesday se traduit par l'installation d'une "mise à jour cumulative" matérialisée par une nouvelle version du système, les fameuses KBxxxxx avec des déclinaisons pour chacune des versions de Windows : à savoir, KB5027215 pour Windows 10 21H2 et 22H2, KB5027223 pour Windows 11 et KB5027231 pour Windows 11 22H2. Passons sur les innombrables failles aux références toujours aussi poétiques corrigées par Microsoft (CVE-2023-32013, CVE-2023-32015, CVE-2023-32014, CVE-2023-29363, CVE-2023-32015, CVE-2023-32014 et CVE-2023-29363...), dont la nature et les risques qu'ils font courir n'intéresseront que les experts en sécurité.  Le plus important à noter, et pour tous les utilisateurs cette fois, c'est que ces mises à jour ne s'effectuent pas toujours sans douleur. Qu'il s'agisse de Windows 10 ou de Windows 11, plusieurs internautes ont signalé que l'installation était problématique via Windows Update, avec un processus très long voire tout simplement bloqué. Certains oint même noté une opération interminable de nettoyage après redémarrage du PC, aboutissant parfois à une retour à la case départ, sans installation de la mise à jour. Seule solution évoquée, en attendant que Microsoft ne trouve un remède officiel, la désinstallation de la mise à jour… même si elle n'a pas abouti ! Et pour certains utilisateurs, la mise à jour fait planter Google Chrome à cause de MalwareBytes, le célèbre outil de sécurité. Patch Tuesday juin 2023 : un correctif désactivé par défaut Plus étonnant et plus gênant encore, il semblerait que l'un des correctifs inclus dans le Patch Tuesday entraine un bug fatal dans le noyau de Windows (10 et 11), le cœur même du système d'exploitation. Ce patch visait à l'origine à colmater la vulnérabilité CVE-2023-32019, une faille potentiellement dangereuse, mais ne constituant pas une menace immédiate pour la plupart des utilisateurs. Selon Microsoft, "Un utilisateur authentifié (attaquant) peut provoquer une vulnérabilité de divulgation d'informations dans le noyau de Windows. Cette vulnérabilité ne nécessite pas de privilèges d'administrateur ou d'autres privilèges élevés. L'attaquant qui réussit à exploiter cette vulnérabilité peut voir la mémoire heap d'un processus à privilège qui s'exécute sur le serveur." Le hic, c'est que le correctif peut lui-même ouvrir une faille, aux dires l'éditeur : "IMPORTANT : le correctif décrit dans cet article introduit une rupture potentielle. Par conséquent, nous publions la modification désactivée par défaut avec l'option de l'activer. Dans une prochaine version, cette résolution sera activée par défaut. Nous vous recommandons de valider cette résolution dans votre environnement. Ensuite, dès qu'elle est validée, activez la résolution dès que possible." En clair, pour éviter que son correctif fasse plus de mal que de bien en fragilisant le noyau de Windows, Microsoft a préféré désactiver ce patch en attendant de trouver une solution… Et pour ne pas prendre de risque, en reportant la responsabilité sur les utilisateurs eux-mêmes, l'éditeur indique la marche à suivre pour activer ce fameux patch maudit dans les différentes versions de Windows (de Windows 10 1607 à Windows 11 22H2). On croit rêver ! mais il ne faut plus vraiment s'étonner de rien quand on voit dans quel parfait désordre Microsoft fait évoluer Windows ces derniers temps .  Quoi qu'il en soit, et sans toucher à rien, nous avons pu installer le Patch Tuesday avec la Build 22621.1848 de Windows 11 sur plusieurs PC sans rencontrer le moindre problème. Mieux encore, certains lecteurs nous ont signalé qu'ils avaient ressenti du mieux sur leur PC après l'installation, avec un fonctionnement plus fluide. Dans la mesure où les problèmes signalés ne semblent pas majoritaires, il parait raisonnable d'appliquer le Patch Tuesday de juin 2023, ne serait-ce que pour combler les failles repérées. Enfin, pour conclure sur le grand bal des évolutions, signalons que Microsoft a annoncé que la mise à jour Moment 3 pour Windows 11, qui apporte plusieurs petites améliorations s'installera automatiquement sur tous les PC compatibles dès le mois de juillet, alors qu'elle est encore facultative. Vous suivez toujours ? Bravo ! Nouveau Outlook pour Windows - par Maurine le 21/06/2023 @ 15:49 Nouveau Outlook pour Windows : Microsoft prépare le "grand remplacement"

Maurine 19/06/23 Microsoft s'apprête à finaliser la grande mutation d'Outlook avec une nouvelle version gratuite intégrée à Windows 11 qui remplacera les applications Courrier et Calendrier pour devenir un central complet de communication. Microsoft va enfin faire le grand ménage dans ses solutions de messagerie et d'organisation avec le nouveau Outlook pour Windows. Il était grand temps car une certaine confusion régnait depuis des années entre la version Outlook "classique, mais payante, intégrée à la suite Microsoft Office – rebaptisée Microsoft 365 –, la version Web gratuite Outlook.com et la version allégée et gratuite livrée avec les anciennes moutures de Windows. Désormais, tout en conservant son webmail Outlook.com, l'éditeur va proposer une version unique et unifiée de son application pour Windows : une version à la fois gratuite, ouverte aux autres services de messagerie (comme Gmail et Yahoo !) et dopée à l'IA. Mieux encore, ce nouveau Outlook pour Windows, comme Microsoft l'appelle, sera intégré en standard à Windows 11 pour remplacer les applications Courrier et Calendrier et servir de véritable central de communication et d'organisation en combinant les fonctions de messagerie, de gestion de contacts et d'agenda.  Cette évolution majeure, que l'on pourrait qualifier de "grand remplacement", s'inscrit dans un mouvement global déjà entamé il y a plusieurs mois. Ainsi, Microsoft avait déjà intégré les modules Calendrier et Contacts de Google dans sa nouvelle version sur Windows et même proposé son application gratuitement aux utilisateurs de macOS, en la désolidarisant de la suite Office. Une mutation que l'éditeur va poursuivre dès le début 2024 avec une nouvelle phase cruciale. Comme la firme de Redmond l'annonce dans un message publié dans la section support de son site, les applications Calendrier (Calendar) et Courrier (Mail) s'apprêtent à prendre une retraite bien méritée au sein de son UWP (plateforme Windows universelle) et seront remplacées par Outlook, qui regroupera ces deux fonctions. Ainsi, "à partir de 2024, les nouveaux appareils Windows 11 seront livrés avec le nouvel Outlook pour Windows en tant qu'application de boîte aux lettres par défaut, gratuite pour tous". Une disparition qui n'est pas vraiment surprenante donc, d'autant plus que Microsoft n'a pas ajouté de nouvelles fonctions ni de mises à jour majeures à Calendrier et Courrier depuis le lancement de Windows 11.  Nouveau Outlook pour Windows : une appli unique et gratuite pour les mails, les contacts et l'agenda Ainsi, les nouveaux PC fonctionnant sous Windows seront livrés avec l'application Outlook préinstallée, en remplacement des anciennes applications Mail et Calendrier. Les utilisateurs de ces deux dernières peuvent dès maintenant passer au nouvel Outlook en faisant glisser le bouton de bascule Essayer le nouvel Outlook, situé dans le coin supérieur droit de Courrier, de Calendrier ou du Outlook classique pour Windows, puis en suivant les instructions qui s'affichent à l'écran. Cette bascule permet d'alterner entre la nouvelle version et la précédente à tout moment, sans perdre ses données ou ses mails. Remplacer Calendrier et Courrier par la nouvelle version du client de messagerie leur permettra d'éviter à l'avenir de devoir passer d'une application à l'autre pour accéder à leurs rendez-vous et autres événements, puisque tout sera disponible sur Outlook. Il est également possible d'essayer le nouveau Outlook pour Windows grâce au programme Insider de Microsdoft, qui propose des préversion de sons système à des fins de test .  La nouvelle version d'Outlook prendra en charge gratuitement, pour tous les utilisateurs de Windows, les comptes professionnels et personnels, y compris les services de messagerie tiers tels que Gmail et Yahoo, ce qui permettra de centraliser les fournisseurs. Sans compter que la messagerie électronique de Microsoft continue de se doter de nouvelles fonctions, comme l'intégration de l'IA pour nous aider à rédiger nos e-mails, la possibilité d'ajouter des sondages dans les courriels et de rejoindre un appel Skype ou Teams directement à partir du client de messagerie, ou bien la prise en charge de plusieurs fuseaux horaires dans le calendrier. De quoi faire du client de messagerie un véritable central pour le courrier, les contacts et l'organisation. Notons qu'il sera toujours possible de télécharger Courrier et Calendrier dans le Windows Store jusqu'à fin 2024. Google Drive : les PC sous Windows 8 et 10 ne sont plus supportés, suscitant la haine chez les utili - par louis le 10/06/2023 @ 10:41 Google Drive : les PC sous Windows 8 et 10 ne sont plus supportés, suscitant la haine chez les utilisateurs

Google Drive mettra fin d’ici 2 mois au support de Windows 8 et de certaines versions de Windows 10. Les utilisateurs concernés devront passer à une version plus récente ou utiliser la version web de Google Drive. Google s’apprête à mettre fin à la prise en charge de Windows 8 et de certaines versions de Windows 10 pour Google Drive. Cette décision fait suite à la fin du support de Windows 7 et 8.1 par Microsoft plus tôt cette année. Google a très discrètement mis à jour sa page de support pour Google Drive, indiquant qu’en août 2023, la société cessera de prendre en charge Google Drive sur Windows 8, 8.1 et toutes les versions 32 bits x86 de Windows, y compris la version 32 bits de Windows 10 (Windows 11 n’a jamais été disponible pour les PC 32 bits). Windows 8 et certaines versions de Windows 10 abandonnés par Google Drive : le temps est compté ! Google indique que les PC Windows concernés pourront toujours accéder à Drive via un navigateur web, mais cela risque de ne pas être très fiable pendant longtemps. Google Chrome et Microsoft Edge ont déjà abandonné la prise en charge de Windows 7 et 8.1 cette année, et la plupart des autres navigateurs ont suivi peu après. Firefox prévoit de prendre en charge Windows 7, 8 et 8.1 jusqu’en septembre 2024, mais pas au-delà. Comme la version web de Google Drive nécessite des fonctionnalités de navigateur plus récentes, elle cessera progressivement de fonctionner sur les dernières versions de navigateurs disponibles pour les anciens PC Windows. Comme la version web de Google Drive nécessite des fonctionnalités de navigateur plus récentes, elle cessera progressivement de fonctionner sur les dernières versions de navigateurs disponibles pour les anciens PC Windows. De nombreuses autres applications et services abandonnent également Windows 7 et 8.1, s’ils ne l’ont pas déjà fait. Par exemple, Plex Media Server, qui a quitté la PS3, nécessite désormais Windows 10 ou une version ultérieure, et Steam prévoit d’apporter le même changement en 2024. Source : Google Mise à jour Chrome : encore une faille critique à corriger d'urgence ! - par Félix le 07/06/2023 @ 16:50 Mise à jour Chrome : encore une faille critique à corriger d'urgence !

Félix 07/06/23 Une nouvelle fois, Google publie en urgence une nouvelle version de son navigateur Web Chrome afin de combler une faille de sécurité critique. Une mise à jour à installer sans attendre pour éviter tout risque ! Chrome serait-il devenu une passoire ? Même s'il fait l'objet d'évolutions et d'améliorations constantes, le navigateur Web de Google n'échappe pas aux problèmes de tous les logiciels, et notamment aux fameuses failles de sécurité, ces "petits défauts" qui échappent à la vigilance des développeurs, et qui sont découverts après coup, par des experts plus attentifs. C'est le cas en ce début juin 2023 où Google vient de publier une mise à jour afin de combler en urgence une nouvelle brèche de sécurité qualifiée de critique – de type zero day. Un correctif à appliquer sans attendre, car, aux dires mêmes de Google, cette vulnérabilité serait déjà exploitée par des hackers. C'est le troisième épisode de ce genre pour Chrome depuis le début de l'année, le précédent datant d'avril. Et, hélas, sans doute pas le dernier… A l'instar de la précédente, la nouvelle faille a été découverte par Clément Lecigne, un ingénieur en sécurité de Google. Estampillée CVE-2023-3079, elle concerne le moteur JavaScript V8 qui sert à exécuter du code dans le navigateur. Selon l'expert, elle permettrait de modifier des scripts avec du code malveillant pour compromettre des données, exécuter des logiciels malicieux ou même prendre le contrôle à distance de l'ordinateur ciblé. Bref, des dégâts assez classiques, similaires à ceux des failles découvertes en début d'année, les CVE-2023-2136 et CVE-2023-2033. Comme Google l'explique sur son billet de blog du 5 juin 2023, cette brèche ne concerne que les versions desktop (pour ordinateur) de Chrome (Windows, macOS et Linux). Elle a fort heureusement été corrigées dans la version 114.0.5735.110 (pour Windows et Linux) et 114.0.5735.106 (pour Mac). Bien que le téléchargement et l'installation des mises à jour dans Chrome s'effectuent automatiquement, il est recommandé de les forcer immédiatement (voir plus bas) pour éviter tout risque.  Comment mettre Google Chrome à jour ? La mise à jour de Chrome est très simple, sur ordinateur comme sur mobile. ► Si vous utilisez la version mobile de Chrome, connectez-vous à Internet (en 4G/5G ou en Wi-Fi), ouvrez le Play Store (sur Android) ou l'App Store (sur iOS), cherchez Chrome dans le moteur de recherche ou parmi les applications déjà installées sur votre appareil, puis appuyez sur le bouton Mettre à jour. Si vous utilisez la version pour ordinateur, ouvrez Chrome, cliquez sur les trois petits points verticaux, dans le bandeau en haut à droite. Dans le menu qui s'affiche, passez la souris sur Aide, en bas, afin de déployer un sous-menu, puis cliquez sur À propos de Chrome. ► Un nouvel onglet s'ouvre dans la fenêtre active. Chrome cherche alors automatiquement une mise à jour. S'il trouve une nouvelle version, il l'indique clairement dans un message et la télécharge aussitôt. Cliquez sur le bouton Relancer pour fermer le navigateur, appliquer la mise à jour et relancer Chrome.  Spécial ! Spécial !Thoms87 , le portail du partage entre Amis | Connexion...

Sondage

Recherche

Calendrier

Devinette

|

Texte à méditer : Devenir partenaire et avoir votre bannière ici avec lien vers votre site: Cliquer ICI

Partenaires

Partenaires

Membre en ligne :

Membre en ligne : Anonymes en ligne : 28

Anonymes en ligne : 28 Total visites: 1373906

Total visites: 1373906  Haut

Haut